Connexion à MSN : retrouver l’accès et renforcer la sécurité

Un compte Microsoft compromis peut donner accès à des informations sensibles, à…

Sécuriser sa messagerie académique à Montpellier en quelques étapes

À Montpellier, la messagerie académique est un outil essentiel pour les étudiants…

Windows Defender : ai-je besoin d’un antivirus supplémentaire ?

Microsoft a développé Windows Defender pour offrir une protection native contre les…

Antivirus sur téléphone : Comment savoir si j’en possède un ?

Il faut savoir si votre téléphone est protégé par un antivirus, surtout…

Mises à jour : pourquoi et quand les effectuer ?

Un système qui tarde à être mis à jour, c'est un boulevard…

Vérifier l’activation du 2FA : méthodes simples et efficaces pour sécuriser votre compte

Les failles de sécurité liées aux mots de passe uniques persistent, même…

Comment repérer rapidement une surveillance sur votre réseau Wi-Fi

Une connexion Wi-Fi n'a rien d'anodin. Derrière chaque signal, une faille potentielle,…

Application d’authentification : pourquoi elles sont payantes ?

Depuis 2022, plusieurs applications d'authentification populaires ont restreint l'accès à leurs fonctionnalités…

Pourquoi l’AES 256 est indispensable à la sécurité des infrastructures critiques

La protection des infrastructures critiques, telles que les réseaux électriques, les systèmes…

Activer authentification 2F sur téléphone : étapes recommandées pour sécurité renforcée

Les menaces en ligne sont en constante évolution, rendant majeures les mesures…

Récupérer ses fichiers d’une clé USB infectée par un virus

Le meilleur coffre-fort pour ses documents tient parfois dans une poche. Pourtant,…

Pourquoi Sésame ICP est essentiel pour la résilience des systèmes critiques

Les systèmes critiques, tels que ceux utilisés dans les domaines de la…

Mettre à jour antivirus : importance pour sécurité PC. Conseils pour optimiser protection

Un chiffre brut : en moins d'une journée, une vulnérabilité comblée sur…

Empreintes digitales : quelle année pour ce phénomène ?

En 1892, un inspecteur argentin utilise pour la première fois les traces…

Cybersécurité : comment sécuriser vos données en ligne

Un mot de passe complexe ne garantit plus à lui seul la…

Choisir un outil fiable pour détecter les logiciels malveillants efficacement

À l'ère où les cybermenaces se réinventent chaque jour, particuliers comme entreprises…

Récupérer efficacement ses données après une violation de sécurité

Perdre le fil de ses données après une violation de sécurité, c'est…

Ce qu’il faut savoir sur les virus informatiques

Les virus informatiques ne frappent pas à la porte. Ils s'invitent, s'insinuent,…

Cybersécurité : temps nécessaire pour trouver un emploi dans le domaine

1 700 offres d'emploi en cybersécurité publiées sur un mois en France,…

Audit informatique : définition, objectifs et enjeux à connaître pour votre organisation

Certaines entreprises appliquent des contrôles informatiques sans jamais les évaluer dans leur…

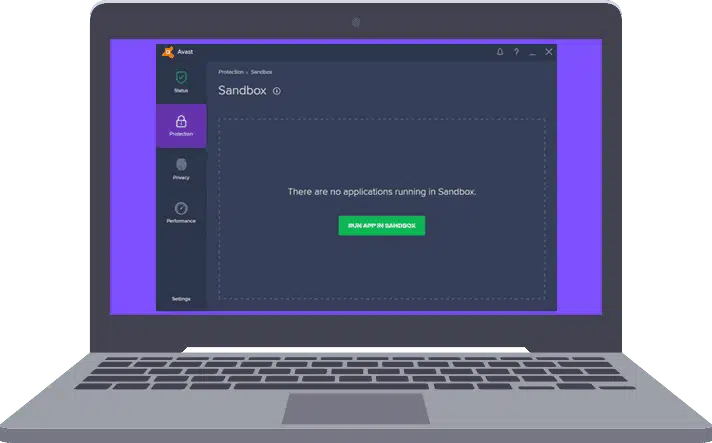

Comment enlever la sandbox d’Avast ?

Avast est un antivirus de nouvelle génération. Il offre une large fonctionnalité,…

Problème d’authentification : pourquoi cela ne fonctionne-t-il pas ?

Même avec un mot de passe correct, l’accès peut rester verrouillé. Certains…

Conséquences d’une saisie erronée sur votre enregistrement en ligne : comment rectifier ?

Lorsqu'une erreur de saisie survient lors de l'enregistrement en ligne, les conséquences…

Calcul de l’indice de vulnérabilité : méthodes et outils essentiels

Les collectivités exposées à des aléas climatiques majeurs ne disposent pas toutes…

Stockage cloud sécurisé : comparatif des solutions disponibles en ligne

En 2025, des différences majeures persistent entre les politiques de chiffrement des…

VPN gratuit : WireGuard, la solution sécurisée et efficace ?

Quatre mille. C’est le nombre de lignes de code qui séparent WireGuard…

Gestionnaire de mots de passe : astuces pour en obtenir un fiable !

Un mot de passe long, complexe et unique pour chaque service n'élimine…

Mise à la terre : conseils pratiques pour une installation électrique sécurisée

Le non-respect des normes de mise à la terre dans une installation…

Que voit-on de vous en ligne ? bien plus que vous ne le pensez

Chaque jour, une quantité massive d'informations personnelles circule sur internet. Une grande…

Types de contrôle d’accès : Quatre méthodes à connaître pour sécuriser vos données en ligne

Un mot de passe oublié, et la porte se referme. Un clic…

Protéger ses données personnelles : conseils et bonnes pratiques pour la sécurité en ligne

Il suffit parfois d’un clic malheureux pour que l’ordinaire bascule. Un matin…

Marquage ATEX matériel : comprendre la certification pour sécurité

Dans les environnements industriels où les atmosphères explosibles peuvent se former, la…

Recouvrer le code authentification : les étapes essentielles à suivre

Perdre l'accès à un compte en ligne peut être une expérience stressante,…

Afficher le cadenas de sécurité sur votre site : astuces et bonnes pratiques

La sécurité des sites web est devenue une priorité pour les internautes…

VPN le plus sécurisé : comparatif des meilleures solutions

Avec l'augmentation constante des cybermenaces, protéger sa vie privée en ligne est…

Numéro d’authentification : définition, utilité et fonctionnement

Le numéro d'authentification est un élément essentiel dans de nombreux domaines, notamment…

Cybersécurité : Découvrez les 3 piliers essentiels

Les menaces numériques ne cessent de croître, affectant entreprises et particuliers. Face…

Dératisation : choisir le bon service pour la sécurité de votre entreprise ?

La présence de nuisibles dans une entreprise peut causer de nombreux problèmes.…

Procédures légales et éthiques pour localiser l’adresse d’une personne

Dans le monde interconnecté d'aujourd'hui, localiser l'adresse d'une personne peut être nécessaire…

Confiez la maintenance corrective et préventive de votre e-commerce à une agence web spécialisée

La maintenance d'un site e-commerce est un aspect essentiel pour assurer son…

Virus informatique : les plus courants

Les virus informatiques ont longtemps été utilisés par les pirates pour prendre…

Comment sécuriser son navigateur web ?

Généralement, pour accéder à internet, il faut passer par un navigateur web…